Über den Endpunktschutz kann ein Unternehmen sicherstellen, dass alle Endgeräte, die auf unternehmerische Ressourcen zugreifen, ein definiertes Mindestmaß an Sicherheit erreichen und die internen Compliance-Vorgaben eingehalten werden.Unter Endpunktsicherheit oder Endpunktschutz versteht man den Angriffsschutz für Endpunkte – Geräte, die eine Verbindung zu einem Netzwerk herstellen, wie Laptops und Smartphones.Endpoint Protection-Lösungen sichern einzelne Geräte, PC-Systeme und Cloud-Umgebungen, um Ihr gesamtes Netzwerk gegen böswillige Akteure zu schützen. Auch wenn der Schutz der Daten am wichtigsten ist, bieten sie den Unternehmen verschiedene Vorteile.

Was ist Endpoint Security Management : Endpoint Security Management (ESM) ist ein umfassender Ansatz zum Schutz von Endgeräten wie Desktops, Laptops, Smartphones und Tablets vor Cyberbedrohungen.

Was macht der Endpoint Manager

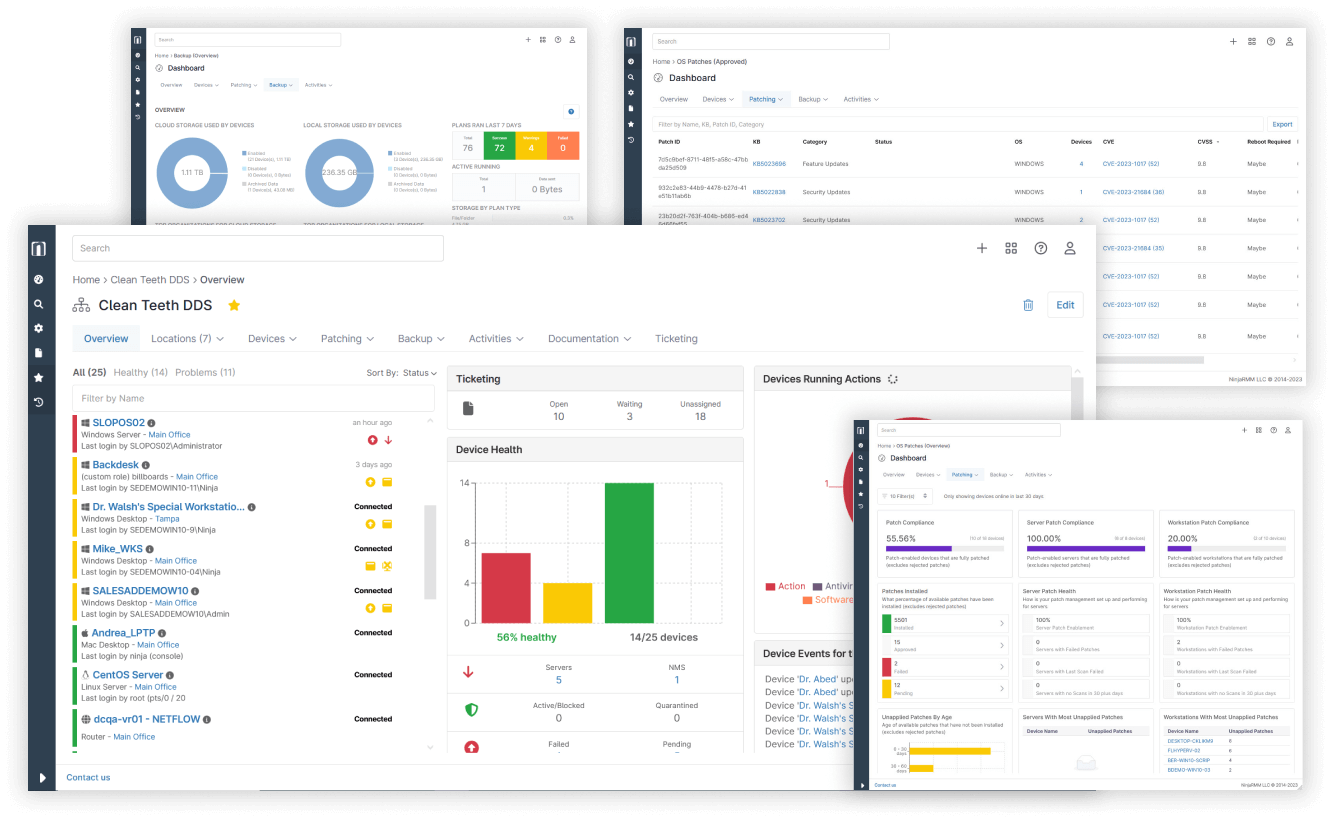

Endpoint Management ist die Kontrolle von vernetzten PCs und anderen Geräten, um deren Funktionalität und Sicherheit zu gewährleisten. In den meisten Unternehmen verwendet jeder Mitarbeiter mindestens ein Endgerät, und die IT-Teams verwenden viel Zeit und Energie auf die Verwaltung dieser Geräte.

Was ist Endpoint Protection Platform : Eine Endpoint Protection Platform bietet präventive Sicherheit auf dem Endpunkt und blockiert bekannte Malware am Eintrittspunkt mithilfe integrierter Schutzmechanismen, einschließlich signaturbasierter Malware-Abwehrmechanismen.

Endpunkte sind physische Geräte, die sich mit einem Computernetzwerk verbinden und Informationen austauschen. Einige Beispiele für Endpunkte sind Mobilgeräte, Desktopcomputer, virtuelle Maschinen, eingebettete Systeme und Server.

Endpoint Protection verwaltet Antischadsoftwarerichtlinien und Windows Defender Firewall-Sicherheit für Clientcomputer in Ihrer Configuration Manager-Hierarchie.

Was ist Endpunktverwaltung

Endpoint Management ist die richtlinienbasierte Kontrolle von vernetzten PCs und anderen Geräten, um die Funktionalität aufrechtzuerhalten und die Geräte, Daten und andere Assets vor Cyber-Bedrohungen zu schützen.Das Check Point Full Disc Encryption Software Blade bietet automatische Sicherheit für alle Daten, die sich auf Festplatten von Endgeräten befinden, einschließlich Benutzerdaten, Betriebssystemdateien und gelöschter Dateien. Zur sicheren Anmeldung unterstützt Full Disc Encryption Multi-Faktor-Authentifizierung.1. Im besten Falle betrachtet eine klinische Prüfung nur einen primären Endpunkt, alle weiteren Zielgrößen werden als sekundäre Endpunkte behandelt. Der primäre Endpunkt ist die Zielgröße, auf deren Basis die konfirmatorische Fragestellung der Studie beantwortet wird.

Ein Endpunkt ist das im Rahmen einer klinischen Studie erhobene Ergebnis (Outcome) für die Patienten im Verlauf der Studie.

Was macht Avira Endpoint Protection : Avira Webschutz schützt Sie vor gefährlichenWeb-Inhalten, die als Phishing, Malware, Spam oder Betrug eingestuft werden.

Kann man Endpoint Protection Service deaktivieren : Gehen Sie im Menü auf der linken Seite zum Abschnitt Endpoint Protection. Gehen Sie zur Seite „Geräte“ . Wählen Sie das Gerät aus (ein Menü erscheint unten auf der Seite). Klicken Sie auf Sicherheitsfunktionen deaktivieren > Alle Sicherheitsfunktionen deaktivieren.

Was kann Intune

Mit Intune können Sie Microsoft 365-Apps für Benutzer und Geräte in Ihrem organization bereitstellen. Sie können diese Apps auch bereitstellen, wenn sich Benutzer zum ersten Mal anmelden. Ausführlichere Informationen finden Sie unter: Hinzufügen von Microsoft 365 Apps zu Windows 10/11-Geräten mit Microsoft Intune.

Check Point Software Technologies (www.checkpoint.com/de) ist ein führender Anbieter von Cybersicherheits-Lösungen für öffentliche Verwaltungen und Unternehmen weltweit. Die Lösungen schützen Kunden vor Cyberattacken mit einer branchenführenden Erkennungsrate von Malware, Ransomware und anderen Arten von Attacken.Der Begriff Checkpoint (engl. für Kontrollpunkt) steht für: einen festen Punkt an einer Verkehrsverbindung, der zur Kontrolle der Verkehrsteilnehmer oder zur Fahndung nach Gesuchten dient – siehe Kontrollstelle, Grenzübergang, Checkpoint Alpha, Checkpoint Charlie.

Ist der Windows Defender ausreichend : Der vorinstallierte Windows Defender ist eines der Schlusslichter, denn ihm fehlt eine wichtige Schutz-Funktion. Die meisten Antivirus-Programme für Windows 10 und 11 schützen zuverlässig vor Computerviren und Trojanern, auch Microsofts vorinstallierte Software.